Атаките на DNS-сървъра

Опасен от DNS-атака

DNS-атака показва динамиката на развитие на сферата на DoS / DDoS като цяло. Въпреки честото наивно възприемане на DoS / DDoS атаки, както за ефективността, които изискват груби изпращане на големи количества трафик, DNS атаки доказват обратното. DNS-сложни атаки могат да бъдат асиметрични по своя характер и могат да бъдат мощни и разрушителни при сравнително ниска скорост и интензивност на атаките. Нарастващата сложност се отнася не само до DNS-атаките, но е обща черта на сферата на DoS / DDoS-атаки.

Основната причина за заплахи DNS-система като експозиция е, че те работят по протокола UDP. по-уязвими, по TCP.

Обикновено DNS-наводнение

С помощта на прост DNS-наводнение, нападателя изпраща множество DNS-заявки към DNS-сървър, преливат исканията за сървърни и консумират нейните ресурси. Този метод атака е атрактивен, защото е сравнително лесно да се приложи и ви позволява да се скрие самоличността на нападателите.

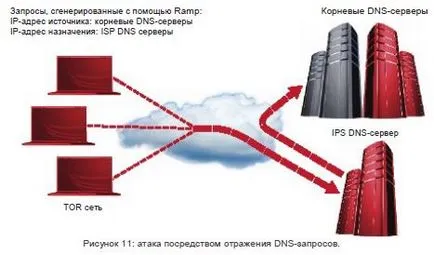

Атака чрез отразяване на DNS-заявки

Благодарение на асиметричен характер, атаката с помощта на DNS-заявките отразено ви позволява да създадете едно преливане ефект, като ограничени ресурси.

По време на атака използва усилване ефекта, в които отговорът на DNS-искане в 3-10 пъти по-големи от себе си на DNS-заявка. С други думи, за целевата сървърът получи много по-голям трафик от малък брой заявки, генерирани от един нарушител. Атака от заявки отразено показва, че организацията не се изисква да притежават DNS-сървър, за да бъде предмет на DNS-атака, тъй като целта на атаката е срещу закриването на канал мрежова връзка или защитна стена.

Атаките, извършени от отражението на DNS-заявки могат да включват различни нива на усилване:

- Природни - DNS-пакети, изпратени в отговор на искането, няколко пъти по-големи пакети, които се изпращат при поискване. По този начин, дори и най-основната атаката може да получи 3-4 кратно увеличение.

- Селективни - отговори на DNS-заявките имат различен размер: в отговор на някои DNS-заявки, изпратени до Краткият отговор в отговор на друг отговор е много повече. По-изобретателен нападател може първо да се определи към кой домейн имена в сървъра отговор са по-големи. Изпращане на заявки само за такова име на домейн, нападателят може да се постигне усилване 10 пъти.

- Създаване на ръка - престъпници на високо равнище, могат да се развият някои сфери, за да изпратят имената на които се изискват огромни торби. Искането е било изпратено само до тези специално създадени имена на домейни, атакуващият може да се постигне усилване 100 пъти.

Степента на анонимност, когато такава атака увеличава с неговата продължителност. Освен промяна на SRC ИП (както е в прост DNS-наводнения), самата атака е направена не директно - заявки към сървъра приемник се изпращат към сървъра.

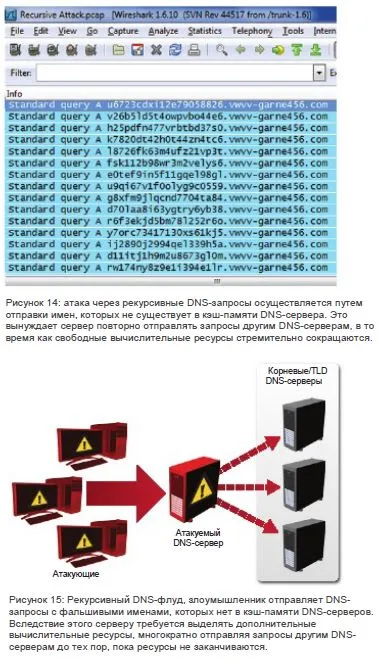

Атака с помощта на рекурсивни DNS-заявките

Атака от рекурсивно заявка е най-сложна и асиметрична метода на атака срещу DNS-сървъра за своята организация изисква минимални компютърни ресурси, и резултатът води до бързо изчерпване на ресурса на DNS-сървър, който е атакуван.

С тази атака, използвани функции на рекурсивни DNS-заявки. В DNS рекурсивни заявки, когато DNS-клиентът прави заявка за име, което не съществува в кеша на DNS-сървър, сървърът изпраща многократните искания на други сървъри на DNS, докато желаната реакция не се изпраща на клиента. Възползвайки се от възможностите на този процес, атакуващият изпраща рекурсивни запитвания с фалшиви имена, които, както той знае, не съществува в кеша на сървъра (виж например снимки на екрана). За да позволите на тези искания, DNS-сървър трябва да обработва всеки запис, временно ги съхранява, и да изпрати искане до друга DNS-сървър, и след това изчакайте за отговор. С други думи, тя се консумира все повече и повече изчислителни ресурси (CPU, памет и лента), докато средствата не свършват дотук.

Асиметричните рекурсивни атаки и ниска скорост затрудняват да се бори срещу такива атаки. Рекурсивно атака може да се предава като системите за противопожарна защита и хората, които са по-фокусирани върху идентифицирането на атаки с голям обем.

Боклук DNS тип атака

Както подсказва името му, тази атака обзема DNS-сървър "боклук" трафик чрез изпращане на големи пакети от данни (1500 байта или повече) на своя UDP порт 53. Концепцията за такава атака е да смаже пакети мрежа канал големи данни. Нападателите могат да генерират потоци от "боклуци" и пакети с помощта на различни протоколи (UDP порт 80 е също така често се използва); но използването на други протоколи обект може да спре атаката, като блокира пристанището на ниво интернет доставчик, без никакви последствия. Протокол за които тази защита не е на разположение, е протоколът DNS, като повечето организации никога няма да затворят пристанището.

Защита срещу атаки

За да се гарантира сигурността на DNS план за разполагане на Domain Name System Security Extensions (DNSSEC). Въпреки това, DNSSEC не е да се противопостави на DDoS-атаки само по себе си може да бъде причина за амплификация на атаки.

Атаките на DNS придобили голяма популярност, тъй като те предлагат нападателите много предимства: