Компютърна атака DDoS кибертероризма - на безопасността в Интернет

Какво е атака DDoS?

Той е бил много години, тъй като първата поява на тези атаки, но сега те са трудно да се блокира. В действителност, ако са вложени техните организационни достатъчно ресурси, някои DDoS атаки - включително SYN-атака (кръстен на съкращението на символа за име TCP синхронизация) - не могат да бъдат спрени.

За всеки сървър, независимо от степента на защита не може да даде гаранция, че ще издържат на атаката на хиляди машини. Компанията Arbor Networks, лидер в разработването на инструменти за борба с DDoS атаки, заяви, че армията всъщност DDoS зомби брои до 50,000 системи. За щастие, мощни DDoS атаки, е трудно да се организира; но, за съжаление, да се организира една малка атака, а напротив, че е лесно.

По този начин, ключът към разбирането на същността на DDoS атаки е фактът, че тя не е толкова много, разнообразието на всяка атака, тъй като ефектът от мрежови атаки от различни видове. С други думи, може да е следствие от DDoS атаки с използване на зловреден код TCP / IP или сървърните ресурси атаки, или просто резултат от мача, когато в същото време твърде много потребители изискват твърде много трафик.

Обикновено, когато говорим за атака DDoS, се отнася до атаките срещу протокола TCP / IP. Има три вида атаки: един насочени към дупката в TCP / IP стека; други използват присъщи на местните слабости TCP / IP протокола; и трето, безинтересен, но ефективен - атака с помощта на груба сила. За да се обостри възникващите проблеми на атака от груба сила успешно допълва първите две.

Типичен атака се осъществява на TCP / IP - Ping на смъртта. В този случай, на нападателя създава IP пакет, който надвишава максимално за стандарта IP, което е 65 536 байта. Когато става дума за този голям пакет, е разпадането на една система, която използва чувствителен към това несъответствие TCP / IP стека. Не операционна система и не стека в момента не е изложена на Ping на смъртта, но и за Unix системи, този въпрос е оставен отворен за дълго време.

Доста стар Teardrop атака, срещащи се днес, използва несъвършен изпълнението на TCP / IP протокол. Тя се намесва в ред прегрупиране купища IP пакети фрагменти. Факт е, че понякога пакетите за са разделени на по-малки парчета, но всяко парче, все още съдържа IP хедъра и областта, която е посочена за TCP / IP стека, че от байтове, които съдържа. Когато всичко върви добре, тази информация се използва, за да бъде в състояние да събере целия пакет отново.

Сълза товари стека IP фрагменти с припокриващи се области. Когато топчето се опитва да ги събере, тази операция не е възможно и ако тя не е създадена, за да се освободи от неизползваеми части от опаковки, ще има незабавен провал в работата си. Повечето системи са в състояние да се справи с Сълзата, защитна стена може да блокира сълза пакети поради леко забавяне на мрежовата връзка, тъй като тя дава възможност да се игнорира всички повредени опаковки. Разбира се, ако системата за запълване на един тон на разглезените сълза пакети, тя ще продължи да го наречем провал.

И накрая, не е вдигнат, срещу които няма наистина ефективно лекарство. В случай на SYN Flood нападение лавина поколение на синхронизиращи импулси, които се произвеждат от работа с интернет приложения, когато те започнат работа сесия (работна сесия). Първата програма изпраща пакет TCP SYN (синхронизация), последван от потвърждаване на пакета TCP SYN-ACK, е изпратено от прилагането приемната. След тази първа програма отговаря с ACK (потвърждение). След извършване на тези операции, приложения са готови да работят един с друг.

Атака от груба сила

UDP наводнения атака започва, когато някой имитира обаждане от една от програмите chargen вашата система, работеща над UDP. Този тест програма генерира poluproizvolnye знаци за друго ехо услуга с UDP протокол е в мрежата ви. След като тези знаци започват да върне средствата на мрежови ресурси се изчерпват бързо.

За да се предотврати UDP атаки наводнения в мрежата ви се наложи да блокира всички заявки от неизползвани UDP услуги. В този случай, програми, които използват UDP, ще продължат да работят. Освен ако, разбира се, се дължи на атентатите от мащабни няма да бъде блокиран интернет връзката ви.

Това е, когато една програма, използвана за организиране на DDoS атаки, като например мрежата на племето Force (TFN), Trin00, Троица, и Stacheldraht. Тези програми се използват за въвеждане на агенти на DDoS атаки в незащитени системи. Когато достатъчен брой такива агенти са въведени в незащитени потребителските компютри дистанционно активиране на техните целеви атакуват сайтове със стотици или дори хиляди машини.

За съжаление, в среда, в която все по-голям брой потребители придобие широколентова интернет връзка, без да има и най-малка представа за това как да се съобразят с мерките за сигурност, все повече ще се появят такива атаки.

Как да се избегне DDoS атаки

Какви мерки трябва да бъдат взети, за да се защитава срещу DDoS-заплахи? Начинаещите могат да помогнат на обикновените мерки за сигурност. Препоръчително е да се спазват следните правила: Трябва да имате защитна стена, не липсва нищо, с изключение на правни трафик, редовно актуализира антивирусен софтуер. така, че компютърът ви не започне DDoS-агенти като TFN и имат модерен уеб-базиран софтуер с всички изменени актуализации на защитата. Той няма да се спрат всички DDoS атаки, обаче, да спре някои от тях, като например Smurfing.

Човек би могъл да се счита, че не е нужно тези услуги, тъй като в най-лошия случай, ще продължава да бъде изключен от мрежата. Но не всяка атака е масивна с хиляди нападатели. Тези услуги могат да ви помогнат да отблъсне повечето атаки.

И нека си го кажем, днес ние имаме персонален компютър свързан към мрежа 24 часа в денонощието и през цялата седмица. Когато все по-нарастващата опасност от DDoS атаки би било мъдро решение, най-малко запознати с услугите, които пречат на DDoS атаки. В крайна сметка, залогът е не само вашата мрежа, но също така и на вашия бизнес.

Допълнителна информация за

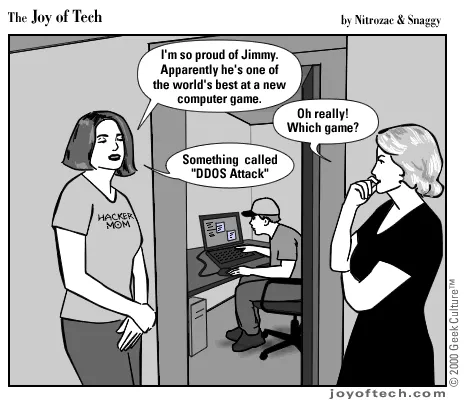

Смешни истории от реалния живот на компютърни теми и разнообразие от компютърни програми