Комбинирането на отдалечени офис мрежи

Какво е VPN?

Да предположим, че имаме два офиса в различни части на града или в различни градове или държави и всеки от тях е свързан към интернет. За работа, например, 1C като едно предприятие система, ние трябва да ги интегрират в един LAN. (Въпреки факта, че ние предлагаме решения на 1C под формата на разпределени бази данни. Понякога е по-лесно да се създаде мрежа и да се свържете директно с 1С сървъра като сървър, за да бъде в стаята си)

Вие със сигурност може да се купи самостоятелна линия между двата града, но решението е вероятно да бъде супер скъпо.

Solution чрез виртуална частна мрежа (VPN - Virtual Private Network) ни предлага средствата да организира самостоятелна линия soszdaniya криптиран тунел през предимство на VPN internet.Osnovnoe на специални канали за комуникация - да се спестят пари на компанията.

От гледна точка на потребителите, виртуалната частна мрежа - технология, която ви позволява да организирате дистанционно сигурен достъп през отворените интернет канали към сървъри, бази данни, всяка от вашата корпоративна мрежа. Да предположим, че един счетоводител в град А може лесно да отпечатате фактура за секретар на принтера в Б, на които е пристигнал на клиента. Дистанционни работници, свързващи през VPN от своите лаптопи също ще могат да работят в мрежа, както ако те са в физическата мрежа от офиси.

Методи за свързване

Начини за организиране на VPN е най-целесъобразно да избирам следните два основни начина:

- (Клиент - Network) Отдалечен достъп отделните служители с организацията на фирмената мрежа чрез модем или публична мрежа.

- (Network - мрежа) Комбинирането на две или повече офиси в един защитен виртуална мрежа, чрез интернет

Повечето водачи, особено за windose описват връзката на първата схема. Трябва да се разбере, че връзката не е тунел, а само ви позволява да се свържете с VPN тунели seti.Dlya Организация на данните е необходимо само едно бяло IP, а не от броя на отдалечени офиси, както мнозина погрешно смятат.

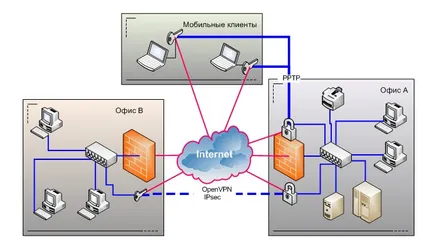

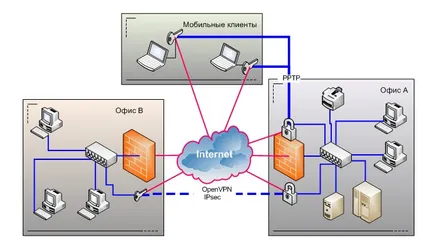

Фигурата показва два варианта на свързване към главното офис А.

Мобилните потребители имат достъп до всички услуги в службата, като същевременно е в офиса в една виртуална мрежа и нейните услуги.

Методът podkdyucheniya мобилни клиенти обикновено изпълнява PPTP протокол (от точка до точка Tunneling Protocol) тунелиране протокол от точка до точка, а вторият IPSec или OpenVPN

(Точка до точка Tunneling Protocol Bumagin-lohg) - на тунел "от точка до точка», Microsoft рожба и е разширение на ПЧП (от точка до точка протокол), като по този начин използва своя защитен механизъм, като компресия и криптиране. PPTP е вграден в Windows XP клиент за отдалечен достъп. Когато изберете тази стандартен протокол, предложен от Microsoft да използва метод за криптиране на MPPE (Microsoft от точка до точка за шифроване). Можете да прехвърляте данни без шифроване в ясен. Капсулиране на данни PPTP протокол се извършва чрез добавяне на глава GRE (Generic Routing Капсулиране) и IP глава на данните, обработвани РРР протокол.

Поради значителните проблеми на сигурността, няма причина да изберете протокола PPTP вместо друга, освен поради несъвместимост с други устройства VPN протоколи. Ако устройството поддържа L2TP / IPSec или OpenVPN, най-добре е да изберете някои от тези протоколи.

Трябва да се отбележи, че почти всички устройства, включително мобилни са вградени в операционната система (Windows, IOS, Android) клиент позволява на разположение веднага е създадена връзка.

(Layer Two Tunneling Protocol) - подобрен протокол е родена чрез сливането на PPTP протоколи (от Microsoft) и L2F (от Cisco), който абсорбира всички най-доброто от двата протокола. Осигурява по-сигурна връзка от първото изпълнение, шифроването се случва IPSec протокол средства (IP-сигурност). L2TP също е вграден в Windows XP клиент за отдалечен достъп, освен това, когато автоматично определяне на типа на връзката на клиента първо се опитва да се свърже със сървъра, че е на този протокол, като по-изгодна от гледна точка на сигурността.

В протокола IPsec, че има проблем, тъй като необходимото хармонизиране parametrov.Pri, че много производители показват своите настройки по подразбиране, без персонализиране на хардуера с помощта на този протокол са несъвместими.

Разширено отворен VPN решение, създадено от "OpenVPN технологии", която сега е де факто стандарт, VPN-технологии. Решението използва протоколи SSL / TLS криптиране. OpenVPN използва OpenSSL библиотеката, за да се осигури криптиране. OpenSSL поддържа голям брой различни криптографски алгоритми, като например 3DES, AES, RC5, Blowfish. Както и в случая на IPSec, CheapVPN EXTREM включва високо ниво на криптиране - AES алгоритъм с дължина на ключа 256 бита.

OpenVPN - Единственото решение за заобикаляне на тези доставчици, които излизат или да начисляват такса за откриването на допълнителни протоколи, в допълнение към WEB. Това дава възможност да се организира канали, които по принцип не могат да бъдат проследени, а ние имаме такива решения

OpenVPN конфигурация сървър например на платформата pfSense

След това създайте клиентите, както и да се опрости процедурата програми конфигурация на клиента в pfSense осигурява допълнителен инструмент - "OpenVPN клиент износ Utility". Този инструмент автоматично подготвя инсталационните файлове и пакети за клиентите, като по този начин се избягва ръчна настройка OpenVPN клиент.

VPN връзка между офиси покриването на тези изисквания на бизнеса за сигурност като:

Ако имате затруднения при създаването или все още не са взели решение за VPN технология - обадете ни се!