Защита на отдалечен работен плот в Windows Server 2018 R2

Но какво да кажем за сигурност? Всички тези добавени усложнения, засягащи повече точки в областта на сигурността. В тази статия ще разгледаме механизмите за сигурност, вградени в RDS, как да се използват настройките за конфигурация и политиката група за подобряване на безопасността, както и препоръки за безопасността на инсталацията RDS.

Какво е новото в R2

Аспекти и механизмите за сигурност

Разбира потенциални проблеми със сигурността зависи от това как да се създаде RDS. Ако имате по-сложна конфигурация, в която потребителите да се свързват по интернет и / или браузъра, ще имате повече аспекти за безопасност, които трябва да се разглеждат и разрешават, а не с помощта на проста конфигурация, в която потребителите са свързани само чрез RDC за LAN клиентите.

RDS включва редица механизми за сигурност, които правят връзката по-сигурна RD.

Проверка за удостоверяване на мрежата Level (Authentication Network Level)

За максимално ниво на сигурност следва да се изисква за удостоверяване на мрежово ниво (Authentication Network Level - АНО) за всички връзки. АНО изисква от потребителите да се заверяват на хост сървъра RD сесия, преди да бъде създадена една сесия. Това помага за защитата на отдалечения компютър от злонамерени потребители и зловреден софтуер. За да използвате НОА, клиентския компютър трябва да използва операционна система, която поддържа протоколи на идентификационни данни за подкрепа на сигурността Provider (CredSSP), което означава, Windows XP SP3 и по-горе и да има RDC 6.0 клиент или по-късно.

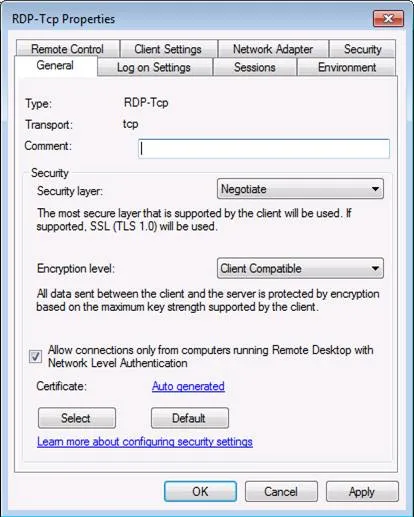

АНО е конфигуриран на хост сървъра RD сесия в следващия раздел: Administrative Tools (Административни инструменти) | Отдалечен работен плот (Remote Desktop Services) | Host Configuration отдалечен работен плот (Desktop сесии сесия за конфигурация на хоста). За да конфигурирате връзката да се използва на АНО, изпълнете следните стъпки:

- Кликнете с десен бутон Connection (Връзка)

- Изберете имоти

- Отидете в раздела Общи (General)

- Изберете опцията за квадратчето "Да се разреши връзки само от компютри, работещи с отдалечен работен плот с удостоверяване Network Level (разрешава връзки само от компютри, работещи с отдалечен работен плот с удостоверяване Network Level)", както е показано на фигура 1

- Щракнете върху OK.

Протокол Transport Layer Security (TLS)

RDS сесия може да се използва един от трите нива на сигурност, за да помогне на сигурна комуникация между клиенти и сървър сесия домакин на RDS:

- ниво ПРСР сигурност "това ниво използва собствен ПРСР криптиране и е най-малкото сигурни. RD сесия сървър домакин не е идентифициран.

- Съгласете (Договаряне) "на TLS 1.0 (SSL) криптиране ще бъде използван, ако клиентът го поддържа. Ако не, на сесията ще се върне към сигурността на ПРСР.

- SSL "TLS 1.0 криптиране ще се използва за сървър за удостоверяване и шифроване на данни, предавани между клиент и сървър сесия страната домакин. Това е най-сигурният вариант.

В съответствие с препоръките, можете да поискате SSL / TLS криптиране. Тя изисква цифров сертификат, който може да бъде издаден от сертифициращ орган (за предпочитане) или сертификат samoregistriruemym.

В допълнение към избора на ниво на сигурност, можете да изберете нивото на криптиране връзка. Имате следните опции:

- Low (Ниско) "използва 56-битово криптиране за данни, изпратени от клиент-сървър. Тя не криптиране на данните, изпратени от сървъра към клиента.

- Съвместим с клиента (Client Съвместим) "е опцията по подразбиране. Той криптира данните, изпратени между клиента и сървъра с най-надеждният ключ, който поддържа клиента.

- Високо (High) "опция криптира тези данни и в двете посоки между клиент и сървър, използвайки 128-битово криптиране.

- FIPS-съвместими (FIPS съвместим) "тази опция криптира данните, изпращани в двете посоки между клиент и сървър чрез FIPS 140-1 одобрен алгоритъм за криптиране.

Моля, имайте предвид, че ако изберете "Високо" или "FIPS несъответстващо", всички клиенти, които не поддържат това ниво на кодиране не може да се свърже.

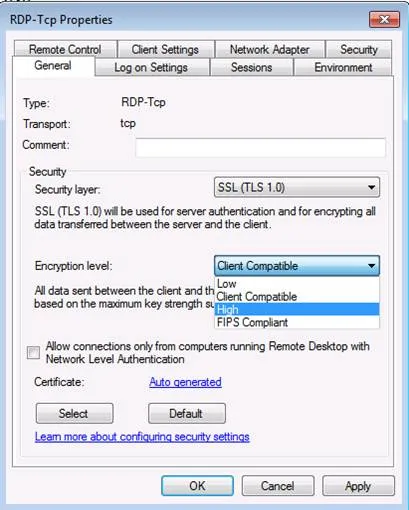

Ето как можете да конфигурирате удостоверяване и криптиране на сървъра:

- Сървърът RD сесия домакин отворен раздел конфигурация отдалечен работен плот конфигурация сесия домакин, и след това свойствата на връзката, както е споменато по-горе.

- В раздела Общи изберете подходящото ниво на сигурност и криптиране от падащия списък, както е показано на фигура 2.

- Щракнете върху OK.

Можете също да използвате Group Policy тези идентичност и шифроване, както и други RDS настройки, за да се контролира.

политика група

Както можете да видите, има политики за лицензиране RDC клиенти и RD сесия сървър домакин. Политики за развитие на селските райони в заседание на сървъра на хоста, свързани със сигурността, включват:

- Шаблон сертификат Server Authentication (сървър Шаблон Authentication Certificate): Използвайте тази политика, която да посочва името на шаблона за сертификат, който определя кои сертификат автоматично е избран за проверка за удостоверяване на хоста на сървъра RD сесия. Ако активирате тази политика, само на сертификати, които са създадени с използването на указания шаблона ще се вземат предвид при избора на сертификат за проверка на истинността на RD сесия Водещ сървър.

- Настройте нивото на криптиране на клиентските връзки (Set Client Connection ниво на кодиране): Тази политика се използва за наблюдение дали ще има определено ниво на криптиране е необходимо. При активиране на тази политика, всички връзки трябва да използват указаното ниво на криптиране. Нивото по подразбиране криптиране е високото ниво.

- Винаги пита за парола при свързване (Винаги пита за парола при свързване): Можете да използвате тази политика да RDS винаги питат за паролата на потребителя, когато се влиза в RD сесията дори задаването на клиента RDC. По подразбиране, потребителите могат да влизат автоматично ако задаването на клиента RDC.

- Трябва да се осигурят връзки (RPC трябва да се осигурят RPC Communication): включването на тази политика означава, че само криптирани и заверени заявки от клиенти ще бъдат разрешени. Съединения с ненадеждни клиенти няма да бъдат допуснати.

- Изисква използването на специфични слой сигурност за ПРСР връзки (изисква използването на специфична Layer Security за дистанционно управление (ПРСР) Connections): Ако активирате тази политика, всички връзки между клиенти и сървър сесия домакин трябва да използва нивото на сигурност, което сте посочили тук (ПРСР, договаряне, или SSL / TLS)

- Да не се допуска местни администратори, за да персонализирате разрешения (да не се позволи на местните администратори да персонализирате разрешенията): тази политика забранява права на администратор, за да променят разрешения за защита на документите за създаване RD сесия Host Configuration, която не позволява на местните администратори да променят потребителски групи Разрешения (разрешения) в инструмента конфигурация.

- Изискване за удостоверяване на потребителя за дистанционно свързване чрез удостоверяване на мрежово ниво (Изискване за идентификация на потребителя Далечен чрез удостоверяване Network Level): с тези правила, можете да изисквате АНО за всички отдалечени връзки да бъде домакин на сървъра RD сесия. Само клиенти с подкрепата на АНО може да се свърже.

Забележка: ето как да разберете дали те подкрепят компютър удостоверяване на клиента на ниво мрежа: Отворете софтуера RDC, и след това кликнете върху иконата в горния ляв ъгъл, след това изберете "About (около)". Ако АНО се поддържа, ще видите ред "Удостоверяване на мрежата, поддържано.

Други настройки на груповите правила, които могат да бъдат споменати, са разположени в участъка на клиент връзка RD Connection Клиента. Те включват:

- Да не се допуска съхраняване на пароли (Да не се допуска пароли, за да бъде спасен): активиране на тази опция ще забраните опция спестяване парола в диалоговия прозорец на клиента в ДРК. Ако потребителят отваря ПРСР файл и да запазите настройките си, по-рано запазени пароли ще бъдат изтрити. Това принуждава потребителя да въведе паролата си всеки път.

- Посочете SHA1 пръстовите отпечатъци на сертификати, представляващи голямо доверие издатели ПРСР (Посочете SHA1 пръстови отпечатъци на сертификати, представляващи надеждни издатели .rdp): С тази опция можете да зададете SHA1 списъка с пръстови отпечатъци сертификати, и ако сертификатът отговаря на списък за печат, това ще се счита за надежден.

- Prompt за пълномощията на клиентския компютър (Prompt за пълномощията на клиентския компютър). Тази политика включва искане за пълномощията на клиенти, а не на хост сървъра RD сесия.

- Конфигуриране на сървър за разпознаване на клиента (Конфигуриране на сървър за удостоверяване на клиент). С тази опция можете да определите дали клиентът да създадете връзка към сървъра на RD сесия, когато то не може да удостовери домакин на сървъра RD сесия. Най-безопасният вариант е опцията "Не свързвайте ако неуспешно удостоверяване (Не свързвайте ако неуспешно удостоверяване).

Можете да използвате и правила, за да конфигурирате FIPS съответствие, но тази политика не е намерен с други политики за сигурност на RDS. Той се намира в следващия раздел: Компютърна конфигурация (Компютърна конфигурация) # 92, настройките на Windows (Windows настройки) # 92, Настройки за сигурност (Настройки за сигурност) # 92; Местни политики (местни политики) # 92; опции за сигурност (Настройки за сигурност). В десния панел, превъртете надолу до: System криптографията: алгоритми Използвайте FIPS съвместими и за криптиране, хеширане и подписване ( "Система криптографията: използване FIPS съвместими алгоритми за криптиране, хеширане и подписване"). Ако активирате тази политика, тя поддържа само алгоритъма Triple DES (3DES) криптиране за RDS връзки.

RD Web Access

сървъра Web Access използва сертификат за X.509 да предостави криптиране. По подразбиране се регистрират за получаване на сертификат. За по-голяма сигурност, трябва да получат сертификат от обществен CA или PKI във вашата компания.