За VPN между две маршрутизатори Cisco, Cisco създаде бързо и лесно

Прочетете тази статия на английски

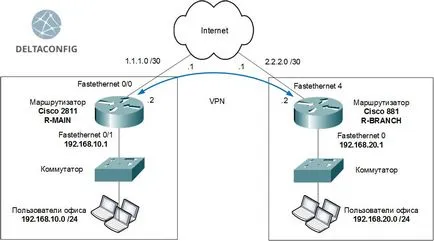

Един от най-често срещаните задачи, които използват Cisco рутери - изграждане на VPN тунели между отдалечени едно от други платформи. Помислете за един пример, в който искате да свържете в мрежата на компанията два офиса: основните и второстепенни.

На наше разположение са:

И двете рутери предлагат безжичен достъп до интернет и минимални настройки, като например тези, които са описани в тази статия. Членовете на двете служби могат да се свързват с интернет, имат достъп до работни станции и сървъри в мрежите си, но нямат достъп до други офис мрежа.

Има два лесни начина за организиране на сигурни офиси връзка Mezhuyev:

Процесът на първо място. Тунелни интерфейси.

Стъпка 1. Опции за шифроване

Изберете настройките за шифроване на тунела. Ако не знаете какво е това, а след това просто да копирате редовете от този пример.

R-ОСНОВНА (конфигурационния) #

криптографска политика ISAKMP 1

encr 3DES

удостоверяване предварително акции

група 2

крипто IPSec трансформацията зададена ESP_3DES_SHA_HMAC на ESP 3DES ESP-ша-HMAC

крипто IPSec ге-малко ясно,

крипто IPSec профил VTI_PROF

създаден трансформира зададена ESP_3DES_SHA_HMAC

поставените PFS група 2

Тези настройки са за R-КЛОН рутер ще бъде идентичен с този допълнителен офиса.

Стъпка 2. Ключ

Етап 3: Създаване на тунелни интерфейси

Важно!

Ако след въвеждането на последните след това 2-те линии получите съобщение за грешка, и рутера не приема тези команди, да премахнете потребителския профил на командния криптиране

не крипто IPSec профил VTI_PROF

На вашия рутер от сегашните IOS версията на операционната система няма да използва този метод. Преминете към метод 2.

Ако всички 3 стъпки направено правилно, състоянието на интерфейс преминава от състояние на нагоре / надолу в щата нагоре / надолу. Разгледай тази със следната команда.

R-ОСНОВНА # ш наред Tun 1

Tunnel1 изтече. Онлайн протокол е до

/. нарязани. /

Стъпка 4. VPN тунел Проверка

Стъпка 5. Routing

За двете места са достъпни за всеки друг, трябва да добавите подходящите маршрути линии на всяко устройство.

В седалището

R-ОСНОВНА (конфигурационния) #

IP маршрут 192.168.20.0 255.255.255.0 10.0.0.2

В един следващ кабинет

R-КЛОН (конфигурационния) #

IP маршрут 192.168.10.0 255.255.255.0 10.0.0.1

След това, на всички компютри, сървъри и други ресурси и в двете мрежи трябва да бъдат на разположение един до друг, и връзката трябва да бъдат защитени.

Метод две. универсален

Подходящ, когато е необходимо да се направи тунел между рутера и Cisco ASA или всяко друго устройство, което поддържа VPN с IPSec. не е задължително да Cisco. настройките за шифроване, ключове, маршрутизация от другата страна ще бъдат по същество едни и същи, но са различни по команда / дисплей. За простота и по-добро разбиране, помислете за пример от същите два маршрутизатори, които са били обсъдени по-горе.

Стъпка 1. Опции за шифроване

Изберете настройките за шифроване на тунела. Ако не знаете какво е това, а след това просто да копирате редовете от този пример.

R-ОСНОВНА (конфигурационния) #

криптографска политика ISAKMP 1

encr 3DES

удостоверяване предварително акции

група 2

крипто IPSec трансформацията зададена ESP_3DES_SHA_HMAC на ESP 3DES ESP-ша-HMAC

крипто IPSec ге-малко ясно,

Тези настройки са за R-КЛОН рутер ще бъде идентичен с този допълнителен офиса.

Стъпка 2. Ключ

Стъпка 3. Encryption Objects

Посочете на трафика, който трябва да бъде кодирано. В нашия случай - това е движението между мрежата 192.168.10.0 / 24, седалището и мрежа 192.168.20.0 / 24 допълнителни офиси. За да направите това, да създавате съответния списък за достъп на всеки сайт:

В седалището

R-ОСНОВНА (конфигурационния) #

Ip достъп списък удължен ACL_CRYPTO_DO

разрешително IP 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255

В един следващ кабинет

R-КЛОН (конфигурационния) #

Ip достъп списък удължен ACL_CRYPTO_MAIN

разрешително IP 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255

Стъпка политика 4. Криптирането

На всяко място, което създаваме политика криптиране (крипто карта), която определя всички правила и настройките за шифроване

В седалището

R-ОСНОВНА (конфигурационния) #

крипто карта CRYPTO_MAP 1 IPSec-ISAKMP

комплект партньорска 2.2.2.2

създаден трансформира зададена ESP_3DES_SHA_HMAC

мач адрес ACL_CRYPTO_DO

В по-нататъшен офис:

R-КЛОН (конфигурационния) #

крипто карта CRYPTO_MAP 1 IPSec-ISAKMP

комплект партньорска 1.1.1.2

създаден трансформира зададена ESP_3DES_SHA_HMAC

мач адрес ACL_CRYPTO_MAIN

След това крипто карта трябва да бъде свързан с външен интерфейс.

В седалището

R-ОСНОВНА (конфигурационния) #

Интерфейс FastEthernet0 / 1

крипто карта CRYPTO_MAP

В по-нататъшен офис:

R-КЛОН (конфигурационния) #

Интерфейс Fa 4

крипто карта CRYPTO_MAP

Стъпка 5. Routing

За двете места са достъпни за всеки друг, трябва да добавите подходящите маршрути линии за всяко устройство. Дистанционно мрежа трябва да бъдат достъпни чрез доставчиците на интернет шлюзове.

В седалището

R-ОСНОВНА (конфигурационния) #

IP маршрут 192.168.20.0 255.255.255.0 1.1.1.1

В един следващ кабинет

R-КЛОН (конфигурационния) #

IP маршрут 192.168.10.0 255.255.255.0 2.2.2.1

След това, на всички компютри, сървъри и други ресурси и в двете мрежи трябва да бъдат на разположение един до друг, и връзката трябва да бъдат защитени.