промени одитът да бъде активна директория, прозорци за системни администратори

Всеки администратор на Active Directory, рано или късно е изправен пред необходимостта да одитиране Active промяна Directory, и този проблем може да възникне по-силно, отколкото по-голяма и по-сложна структура на Active Directory и колкото повече списъка на лицата, които са делегирани право да работят в определен сайт или АД контейнер. В сферата на интереси на администратора (или специалист IB), може да получите на въпроси като:

В операционните системи Windows, има вграден проверката на промените в различните обекти, които, подобно на много други настройки на Windows, които имат способността да се управлява с помощта на груповите правила.

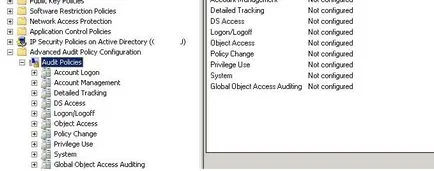

политика одит Advanced Windows

Естествено, за да не се претовари системата на допълнителна работа, и списанията с ненужна информация, се препоръчва да се използват само минималните необходимите параметри набор audirumyh.

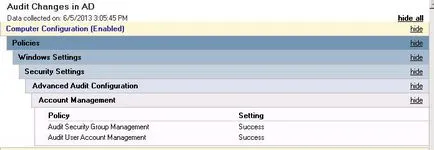

Създаване промяна одит сметки и групи на Active Directory

Остава политиката за свързване на контейнера, съдържащ сметки на домейн контролери (по подразбиране Контрольори ОУ домейни) и прилага политика (след изчакване на 90 минути или стартирате команда gpupdate / сила).

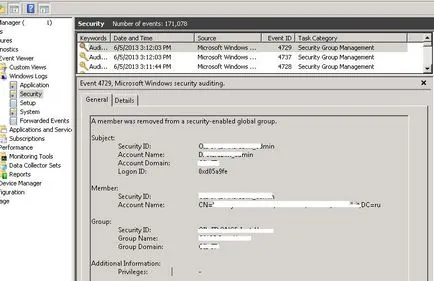

След прилагане на информацията за политика по отношение на всички промени по профилите и групови членства ще определи на домейн контролери в дневника за сигурност. Снимката по-долу показва събитието и подчертава премахването на потребителските Directory групи Активни (в случай, можете да видите кой и кога някой отстранен от групата).

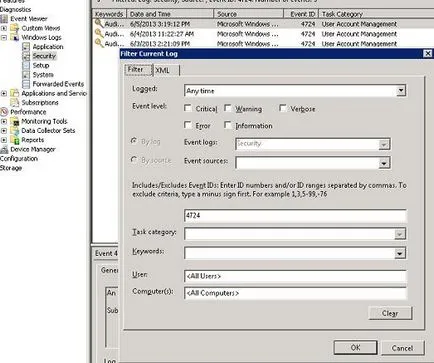

По подразбиране лог показва всички събития за сигурност, хванати в капана на лог. За да се опрости търсенето на подходящия дневника събитие могат да бъдат филтрирани от конкретно събитие ID. В този случай, ако ние се интересуваме единствено от събития, като например летящата смените паролата на потребителя в областта, трябва да включите филтъра на идентификатора 4724.

По-долу е даден списък на някои от събитията от ID, които могат да бъдат необходими за търсенето на събитието и филтриране в практиката на дневник за сигурност:

IDsobyty, в контекста на промените в gruppahAD:

е създаден 4727. А-защитена глобална група.

4728. Член на е добавен в активирана сигурност глобалната група.

4729. Член на е отстранен от активиран сигурност глобалната група.

4730. A-защитена глобална група е била изтрита.

е създаден 4731. А-защитена местна група.

4732. Член на е добавен към активирана сигурност местна група.

4733. Член на е било премахнато от активиран сигурност местна група.

4734. A-защитена местна група е била изтрита.

4735. A-защитена местна група е бил променен.

4737. A-защитена глобална група е бил променен.

е създаден 4754. А-защитена универсална група.

4755. A-защитена универсална група е бил променен.

4756. Член на е добавен към активирана сигурност универсална група.

4757. Член на е било премахнато от активиран сигурност универсална група.

4758. A-защитена универсална група е била изтрита.

тип 4764. А група е променено.

4720. А потребителски акаунт е създаден.

4722. А потребителски акаунт е активиран.

е направена 4723. Опитът да сменя паролата на профил.

е направена 4724. Опит за промяна на паролата на профил.

4725. сметката на потребител е деактивиран.

4726. А потребителски акаунт е изтрит.

4738. А потребителски акаунт е бил променен.

4740. А потребителски акаунт е заключен.

4765. SID история е добавен към профил.

4766. Опит за добавяне на SID История по сметка не успя.

4767. А потребителски акаунт е отключена.

4780. Списъкът ACL е разположен на сметки, които са членове на администратори групи.

4781. Името на профил бе променена:

е направена 4794. Опит за задаване на справочни услуги възстановите нормалния режим.

5376. CREDENTIAL пълномощията на мениджъра са били архивирани.

5377. CREDENTIAL пълномощията на мениджъра са възстановени от резервно копие.

Основните недостатъци на Windows интегрирана система за одит,

Също така не забравяйте, че с помощта на вградения в Windows е трудно да се съчетаят трупи от различни домейн контролери (можете, разбира се, се възползвам от възможността да се пренасочи трупи в Windows. Но този инструмент също не е достатъчно гъвкава), така че намирането на правилния случай ще трябва да се извършват по всички домейн контролерите (в това е много скъпо) част от големи мрежи.

В допълнение, организацията на одита на промяна на системата в АД, използвайки стандартен означава, Windows трябва да се отбележи, че в регистъра на системата е писано на голям брой събития (често ненужни) и това води до бързото му пълнене и perezatiraniyu. За да може да се работи с историята на събитията, трябва да се увеличи максималния размер на дневник и да се предотврати презаписване, и да разработи стратегия за внос и изчистването на трупи.

Именно поради тези причини, за промени в одиторските АД и в големи разпределени системи за предпочитане е да се използват софтуерни системи от трета страна на разработчиците. Наскоро, по време на изслушването, например, продукти като NetWrix Active Directory Промяна Репортер или ChangeAuditor за Active Directory.