Как да обезобразят сайт с XSS, savepearlharbor

Заличи сайт може да се направи, ако имате достъп до FTP, наводнен черупка и така нататък, но също така може да се направи с помощта на нормален XSS. В тази статия искам да ви кажа как да се използват съхранените XSS да променя съдържанието на началната страница или определена страница за масово крадат бисквитки от потребителите и да се пренасочи към вашия сайт.

Цялата информация се предоставя само за информационни цели. Аз не съм отговорен за евентуалните вреди, причинени от материалите на тази статия.

Така че, това, което е обезобразят (Wikipedia):

Основните причини обезобразят сайта са:

Хулиганство. като самостоятелно утвърждаване на младите хакери.

Конкуренцията между организации. Една от компаниите, носи на компанията да конкурент imidzhivye и за репутацията загуба през хакерство и обезобразяване на сайта им.

Съхранявана XSS на главната страница на най-често изложени Sites CMS (от моя опит), които показват активност на потребителя по главните страници. По принцип това:

- * Потребителят е добавил снимки 1.jpg;

- * Потребителят е създал тема / блог пост;

- * Потребителят е член на групата;

- * Потребителят е добавил потребителя към приятели;

В owasp секция с XSS обяснява, че XSS може да доведе до заличавам, но няма наръчник как да го направите:

Нападателите могат да изпълняват скриптове в браузъра на жертвата да превземат потребителски сесии, заличавам уеб сайтове, вмъкнете враждебно съдържание, пренасочване на потребителите, отвличане браузър на зловреден софтуер на потребителя и т.н.

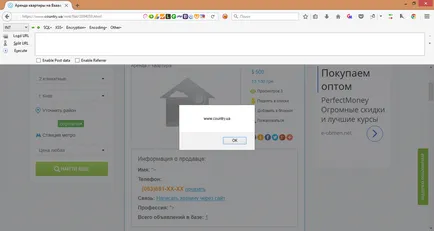

В този случай, ние трябва да намерим в личния офис пространство, в което да се стигне до пощата или по искане може да бъде манипулиран ID-то на потребителя, модифицира данните и да започне търсенето над всичко възможно за самоличност. Важно е, че там е бил съхраняван XSS.

Ние можем да се поставят на главната страница на скрипта кражба бисквитките. CSRF използват и пренасочване към сайт с фишинг:

1) Кражба скрипт бисквитки

2) да пренасочва към сайт с фишинг на уязвима сайт, линк или свалянето на задната врата клонинг PayPal / privat24 / Сбербанк / социална мрежа

Интересното е, че ако не използвате пренасочването, но просто кораб JS на страницата, и да открадне бисквитка, а след това за дълго време уязвимостта не може да се види.

Два примера обезобразят истинското ми живот:

Аз също мисля, че новината, че системата за онлайн плащания, която бе открита критична уязвимост, която може да навреди на потребителите, отразена зле на репутацията на компанията.

По-рано беше cms.example.com нашите CMS старите поколение, имаше много XSS, които в крайна сметка сега pofiksili правят нова система за управление на ъглово. Не бяха открити никакви XSS, реших да проверя инжектирането на шаблона, peyload> 4, издаден от определяне ъглова версия, вдигна тази peyload>.

Изводът на статията: Когато уязвимост позволява да промените началната страница, а след това е много опасно. В случай на промоция, за да обезобразят XSS в бъг глави, можете да получите много повече пари за тази уязвимост.