Атаките на WordPress-сайт чрез XML-RPC как да се предпазят, naukadeneg

Днес се случи да забележи, че обектите на сървъра някак бавно да се зареди. Проверка на натоварването на ресурсите, се оказа, че процесора е почти 100% зареден (и това започна в следобедните часове):

В този пост, реших да споделя информация за това как да намерите и неутрализиране на уязвимостта (това ще бъде интересно за тези, които не са много по-задълбочени познания за администриране, но иска да се предпази вашия сайт).

Какво е това

XML-RPC - протокол, който ви позволява да управлявате дистанционно сайта: добавете записи / файлове, изтриване и да ги редактирате.

Въпреки това, нападателите на сайтове, създадени в WordPress, които го използват за вашите нужди:

- организиране на DDoS-атаки;

- изберете груба сила парола.

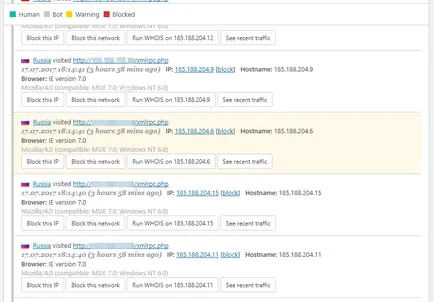

Как да се идентифицират

За профилактика, аз предлагам да се използва Wordfence сигурност тип плъгини. който е създаден за мен.

Ако плъгина не е инсталиран и не може да се настрои по различни причини, а след този случай също има метод (чрез конфигурацията на httpd.conf). Но във всеки случай, не забравяйте, че ако има неразбираем натоварване на сървъра, опитайте се да на първо място да провери дали xmlrpc.php файл е достъпен за четене.

методи за защита

С няколко опции, които по принцип можете да направите всичко заедно.

Изключване на XML-RPC

Изключване на XML-RPC - плъгин забранява функционалността на XML-RPC: просто инсталирате и активирате.

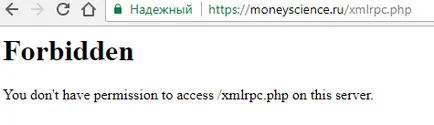

Отказ на достъп до xmlrpc.php

С .htaccess файл, за да откаже достъп до xmlrpc.php:

Изключването на уведомления и препратки

И все пак няма да е излишно да настройки Worpdress (виж "Дискусия"), премахнете отметката от пътеката. точки:

След всички действия, натоварването на сървъра, се връща към нормалните стойности.